Ingin berkarier sebagai ilustrator ataupun desainer grafis? Jika iya, berarti kamu perlu mempelajari cara membuat logo di CorelDRAW.

CorelDRAW adalah software desain yang digunakan khusus untuk mengedit visual 2D seperti logo, poster, atau gambar lainnya.

Nah, dilansir dari Career Addict, logo merupakan salah satu komponen paling penting di dalam sebuah brand. Hal ini dikarenakan logo adalah representasi visual akan nilai dan tujuan brand itu sendiri.

Glints sudah menyiapkan cara-cara membuat logo dengan menggunakan CorelDRAW yang dapat diikuti oleh pemula.

Yuk, simak lebih lanjut serangkaian langkahnya!

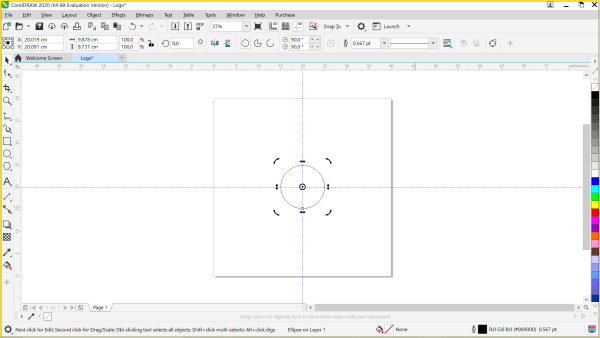

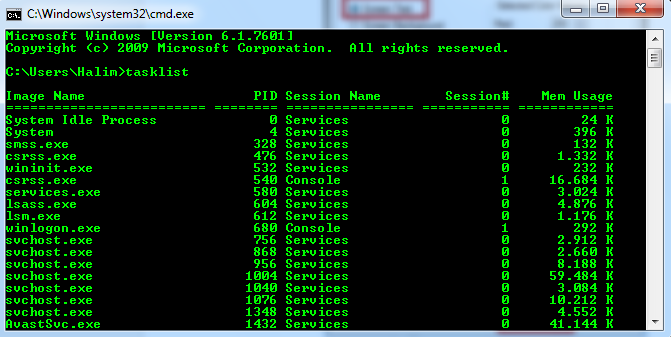

1. Install CorelDraw

Sebelum mengetahui cara membuat logo, tentu saja kamu harus meng-install software terlebih dahulu. Caranya pun sangat mudah.

Kamu hanya perlu mengunjungi website CorelDraw, lalu pilih versi software yang tersedia.

Untuk saat ini, terdapat CorelDRAW Graphics Suite 2020 untuk Windows dan Mac, CorelDRAW Standard 2020, CorelDRAW Essentials 2020, dan juga CorelDRAW App Store Editions.

Tentukan mana yang sesuai dengan kebutuhan, lalu kamu bisa melakukan free trial terlebih dahulu sebelum membeli versi lengkapnya.

Di dalam artikel ini, pembuatan logo dilakukan menggunakan CorelDRAW Graphics Suite 2020 untuk Windows.

2. Buat dokumen baru

Setelah meng-install software, langkah selanjutnya yang harus dilakukan ketika ingin membuat logo di Coreldraw tentunya adalah membuat dokumen baru.

Klik File → New, lalu atur preset menjadi Default RGB (Red, Green, and Blue) dan rendering intent menjadi 300. Setelah itu, klik OK.

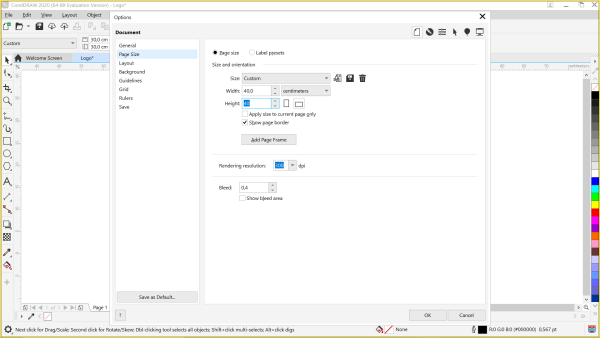

3. Tentukan ukuran halaman

Kamu bisa menentukan ukuran apa saja sesuai dengan kebutuhan logo.

Namun, di dalam tutorial ini ukuran halaman yang dipilih adalah 40 x 40 cm. Hal ini hanya berdasarkan kebutuhan logo yang dibuat oleh penulis.

Jika ragu dengan ukuran halaman, tidak perlu bingung, kamu masih bisa menggantinya di tengah-tengah pengerjaan logo, kok.

4. Buat guideline

Guideline merupakan salah satu elemen paling penting ketika membuat logo. Pasalnya, guideline dapat membantumu mengetahui titik tengah dari halaman.

Untuk membuatnya, pilih menu Layout → Page Layout → Guidelines.

Klik boks “Show guidelines” di kolom Display, lalu pindah ke kolom Horizontal.

Masukkan titik tengah dari halaman (Glints menggunakan halaman berukuran 40 x 40 cm, maka titik tengahnya ada di 20 cm).

Sesuaikan satuan ukuran (centimeter, pixel, dan lain-lain), dan jangan lupa untuk memasukkannya di kolom Vertical juga.

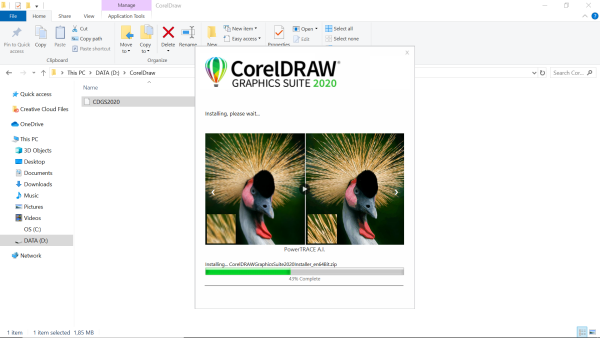

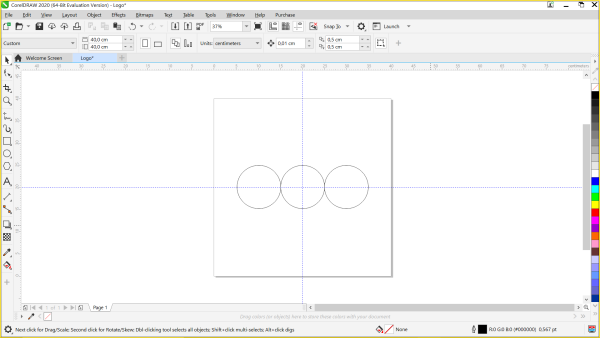

5. Mulai membuat bentuk awal

Nah, cara membuat logo di CorelDRAW yang berikutnya cukup mudah. Kamu tinggal menentukan ingin menggunakan bentuk apa.

Di sini, Glints menggunakan Ellipse Tool (F7) untuk membuat logo berbentuk bulat.

Kamu bisa menggunakan peralatan bentuk lainnya seperti Polygon, Rectangular, Artistic Media, dan Freehand tool.

6. Posisikan bentuk

Langkah berikutnya adalah memosisikan bentuk sesuai dengan keinginan.

Untuk mendapatkan bentuk yang identik, kamu hanya perlu klik bentuk awal tadi, lalu tekan Ctrl + C untuk meng-copy bentuk.

Perbanyak bentuk dengan menggunakan Ctrl + Shift + C, agar bisa membuat pola berulang dari bentuk awal.

Guideline yang sudah dibuat di awal akan sangat membantu kamu dalam meletakkan berbagai macam bentuk di dalam halaman ini.

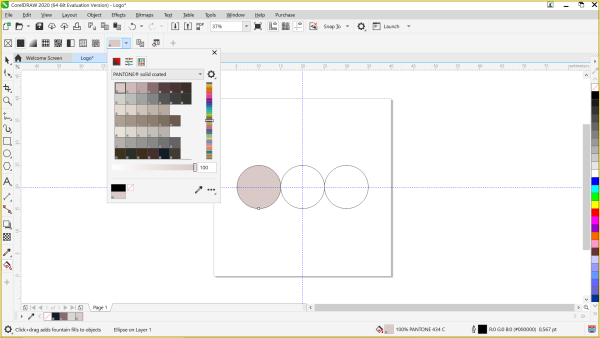

7. Warnai bentuk

Cara membuat logo di CorelDRAW agar menjadi hidup adalah dengan memberi warna pada bentuk yang sudah dibuat.

Klik Interactive Fill Tool (G), lalu arahkan cursor ke bentuk yang ingin diwarnai.

Kemudian, klik Fill Color yang terletak di Property bar. Kamu bisa memilih warna dari color viewers, color sliders, dan juga color palettes.

Terdapat berbagai macam variasi warna dan palet, sehingga kamu bisa menentukan warna dengan lebih mudah.

8. Tambahkan tulisan

Ketika membuat logo di CorelDRAW, kamu bisa membuat berbagai macam variasi.

Kamu hanya perlu menyimpan logo dengan membuka File → Save atau Save As.

Setelah itu, ikuti kembali langkah-langkah di atas, lalu adaptasikan dengan variasi yang diinginkan.

Sesuaikan dengan identitas brand atau perusahaan, lalu buat variasi yang sekiranya dapat merepresentasikan identitas tersebut.

Kamu bisa membuat variasi dari segi bentuk, penempatan bentuk, dan warna.

Penempatan font dan ukurannya di dalam logo dapat menentukan bagaimana sebuah brand akan terlihat nantinya.

Setelah berhasil membuat logo di CorelDRAW, kamu bisa langsung meng-upload hasil karya kamu tersebut ke platform portofolio online yang dibuat khusus untuk desainer grafis.

Selain membuat logo, ada banyak skill lain yang penting dikuasai oleh desainer.

Kenapa begitu ? karena kita selalu melihat harga luar dulu naik apa turun. Sehingga kita bisa memanfaatkan harga international di ticker. Kalau terjadi selisih lebih dari 150.000 umumnya harga kita pasti akan mengikuti sehingga anda bisa menebak harga yang akan terjadi

Kenapa begitu ? karena kita selalu melihat harga luar dulu naik apa turun. Sehingga kita bisa memanfaatkan harga international di ticker. Kalau terjadi selisih lebih dari 150.000 umumnya harga kita pasti akan mengikuti sehingga anda bisa menebak harga yang akan terjadi